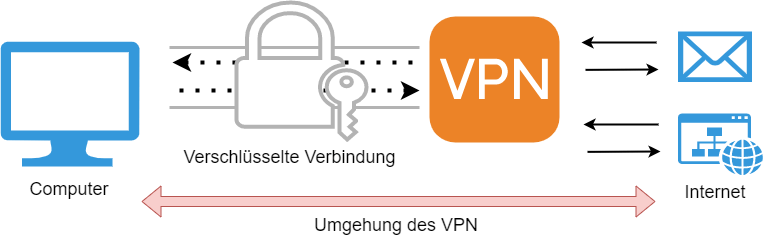

Split Tunneling ist eine Netzwerktechnologie, die es ermöglicht, einen Teil des Datenverkehrs über eine verschlüsselte VPN-Verbindung zu leiten, während der restliche Datenverkehr direkt über das Internet läuft. Dies hat Vorteile, birgt aber auch potenzielle Risiken.

Vor- und Nachteile von Split Tunneling

- Ressourceneffizienz: Indem nur bestimmter Datenverkehr über das VPN geleitet wird, können Netzwerkressourcen effizienter genutzt werden. Dies ist besonders nützlich in Umgebungen mit Bandbreitenbeschränkungen oder wenn große Datenmengen übertragen werden.

- Zugriff auf lokale Ressourcen: Benutzer können auf lokale Netzwerkressourcen zugreifen und gleichzeitig über das VPN auf entfernte Ressourcen zugreifen. Dies ist z.B. wichtig für Mitarbeiter im Home Office, die gleichzeitig auf firmeninterne Dienste und das lokale Heimnetzwerk zugreifen müssen.

- Verbesserte Leistung: Bestimmte Anwendungen, insbesondere solche, die eine hohe Bandbreite erfordern oder latenzempfindlich sind, können von einer direkten Internetverbindung profitieren, was zu einer verbesserten Gesamtleistung führt.

- Sicherheitsrisiken: Da ein Teil des Datenverkehrs das VPN umgeht, kann dies zu Sicherheitslücken führen. Insbesondere wenn dieser Datenverkehr nicht ausreichend gesichert ist, können Risiken wie Malware-Infektionen oder Datenlecks entstehen.

- Komplexität in der Administration: Die Konfiguration und Administration von Split Tunneling kann insbesondere in großen Organisationen komplex sein. Die richtige Einstellung, welche Dienste über das VPN und welche direkt laufen sollen, erfordert sorgfältige Planung und Überwachung.

- Datenschutzbedenken: Wenn persönliche oder sensible Daten über den unverschlüsselten Teil des Internets übertragen werden, können Datenschutzbedenken auftreten, insbesondere in Regionen mit strengen Datenschutzgesetzen.

Die verschiedenen Arten des Split-Tunneling

Split Tunneling kann in verschiedenen Arten und Konfigurationen implementiert werden, um spezifischen Anforderungen und Szenarien gerecht zu werden. Nachfolgend sind einige der gebräuchlichsten Arten aufgeführt. Jeder dieser Typen hat seine spezifischen Anwendungsfälle und Vorteile. Die Auswahl des richtigen Typs hängt von den spezifischen Anforderungen und Sicherheitsrichtlinien der Organisation oder des Benutzers ab

URL-basiertes Split Tunneling

Hier wird der Datenverkehr anhand von URLs oder Domainnamen aufgeteilt. Der Zugriff auf bestimmte Webseiten erfolgt dann entweder über das VPN oder direkt.

App-basiertes Split Tunneling

Bei dieser Variante wird der Datenverkehr auf Basis der verwendeten Anwendung aufgeteilt. Bestimmte Anwendungen nutzen den VPN-Tunnel, während andere direkt auf das Internet zugreifen.

Inverses Split Tunneling

Hier wird der Standardansatz des Split Tunneling umgekehrt. Anstatt den VPN-Tunnel für ausgewählte Dienste zu verwenden und den restlichen Datenverkehr direkt über das Internet zu leiten, wird hier standardmäßig der gesamte Datenverkehr durch das VPN geleitet, mit Ausnahmen für bestimmte Dienste oder Websites.

Sicherheitsrisiken beim Split-Tunneling

Split-Tunneling birgt einige Sicherheitsrisiken. Eines der Hauptprobleme besteht darin, dass Daten, die außerhalb des VPN-Tunnels übertragen werden, potenziell anfällig für Cyber-Angriffe sind. Diese Daten sind nicht durch die Verschlüsselung und die Sicherheitsprotokolle des VPN geschützt, was sie zu einem attraktiven Ziel für Hacker machen kann.

In Unternehmen kann Split-Tunneling die Wirksamkeit von Netzwerksicherheitsmaßnahmen beeinträchtigen. Wenn Datenverkehr außerhalb des VPN-Tunnels fließt, können Sicherheitstools wie Firewalls und Intrusion Detection Systeme, die innerhalb des Unternehmensnetzwerks implementiert sind, diesen Datenverkehr nicht überwachen oder filtern. Dies kann es Angreifern erleichtern, Malware oder andere schädliche Software in das Netzwerk einzuschleusen.

Darüber hinaus kann Split-Tunneling auch dazu führen, dass Compliance-Richtlinien nicht eingehalten werden. Viele Unternehmen haben strenge Richtlinien für die Übertragung und Speicherung von Daten, und Split-Tunneling könnte unbeabsichtigt dazu führen, dass sensible Daten auf eine Weise übertragen werden, die nicht mit diesen Richtlinien übereinstimmt.