Ransomware ist zu einer der größten Cyberbedrohungen des 21. Jahrhunderts geworden. Was als einfacher Trick begann, hat sich zu einem komplexen und vielschichtigen Phänomen entwickelt, das Einzelpersonen und Organisationen weltweit bedroht.

In diesem Text betrachten wir die Entwicklung von Ransomware von den ersten bekannten Fällen über das Aufkommen von Krypto-Ransomware wie CryptoLocker bis hin zur heutigen Landschaft, die von Ransomware-as-a-Service (RaaS)-Plattformen und staatlich unterstützten Angriffen geprägt ist.

Das Wichtigste in Kürze

Hier eine Zusammenfassung der wichtigsten Punkte:- Ransomware hat sich von einfachen Erpressungstrojanern wie dem AIDS-Trojaner Ende der 1980er Jahre zu einer der größten Cyberbedrohungen entwickelt. Anfangs waren die Techniken noch relativ einfach, doch mit dem Aufkommen des Internets nahm die Verbreitung zu.

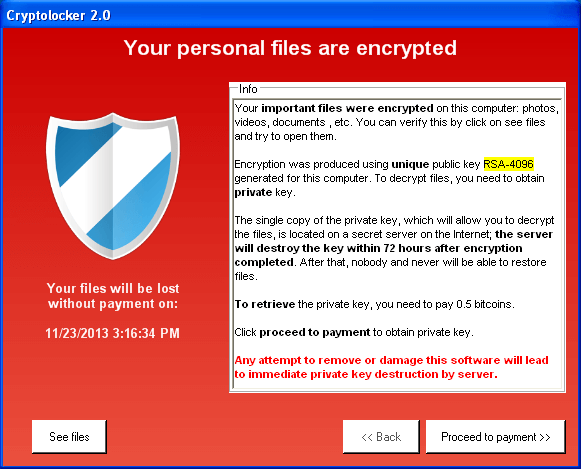

- Der erste technische Durchbruch gelang 2013 mit CryptoLocker, der erstmals starke Verschlüsselung nutzte. 2014 breiteten sich die ersten Ransomware-Angriffe auf mobile Geräte aus.

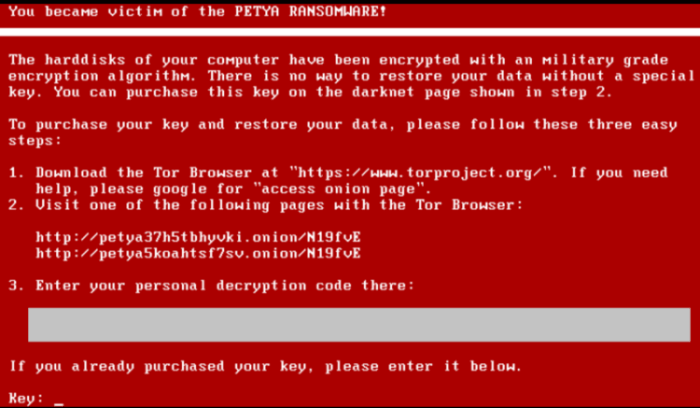

- 2016 tauchte mit Petya eine Variante auf, die nicht nur Dateien, sondern ganze Systeme lahmlegte, indem sie den Master Boot Record verschlüsselte.

- Ab 2017 wurden erstmals staatliche Akteure hinter großen Ransomware-Angriffen vermutet, allen voran Nordkorea bei WannaCry. Die Schadsoftware verbreitete sich weltweit vor allem in Krankenhäusern und legte kritische Infrastrukturen lahm.

- Seit 2019 setzen viele Cyberkriminelle auf „Big Game Hunting“, also gezielte Angriffe auf große Unternehmen und Organisationen, um hohe Lösegelder zu erpressen. Die Taktik der doppelten Erpressung (Verschlüsselung und gleichzeitiger Diebstahl von Daten) erhöht den Druck zusätzlich.

- Seit 2021 tragen Ransomware-as-a-Service-Plattformen zu einer weiten Verbreitung bei. Sie ermöglichen auch technisch weniger versierten Kriminellen den Einstieg. In Zukunft ist mit noch gezielteren Erpressungsangriffen zu rechnen, auch durch Staaten.

Die Anfänge von Ransomware

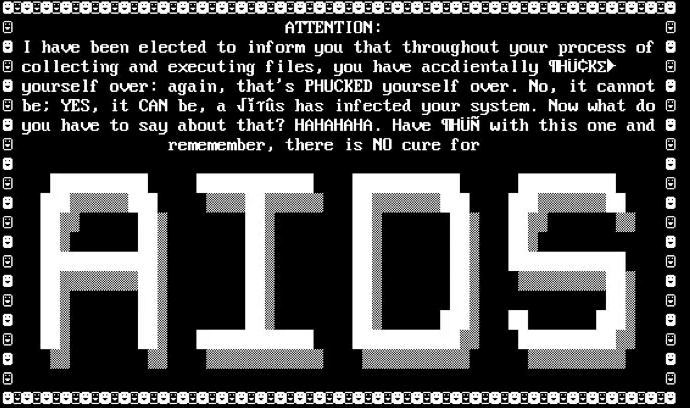

Die ersten bekannten Ransomware-Angriffe lassen sich bis in die späten 1980er Jahre zurückverfolgen. Die erste dokumentierte Ransomware, der sogenannte „AIDS Trojan“ oder „PC Cyborg“, wurde 1989 von Joseph Popp erstellt.

Der Erfinder, Dr. Joseph Popp, verteilte 20.000 Disketten mit einer Anwendung, die sich als ein Informationsprogramm über die Immunschwächekrankheit AIDS ausgab. Nach einer bestimmten Anzahl von Boot-Vorgängen verschlüsselte das Programm Dateien auf dem Computer und forderte den Benutzer auf, eine Lizenzgebühr zu zahlen, um wieder Zugriff auf die eigenen Dateien zu erhalten.

Das Programm selbst war technisch nicht besonders ausgefeilt, und die Verschlüsselung konnte relativ einfach umgangen werden. Dennoch war dies einer der ersten Fälle, in dem Malware verwendet wurde, um von Benutzern ein Lösegeld zu erpressen, und dient als ein frühes Beispiel für die Art von Cyberbedrohungen, die heute weit verbreitet sind.

Dr. Joseph Popp wurde für diese Aktion festgenommen, aber später aufgrund von Fragen zu seinem geistigen Gesundheitszustand nicht verurteilt. Trotz seiner rudimentären Natur markiert der „AIDS Trojaner“ oder „PC Cyborg“ einen wichtigen Moment in der Geschichte der Computersicherheit.

Größere Verbreitung von Ransomware mit der Einführung des Internets (2007-2016)

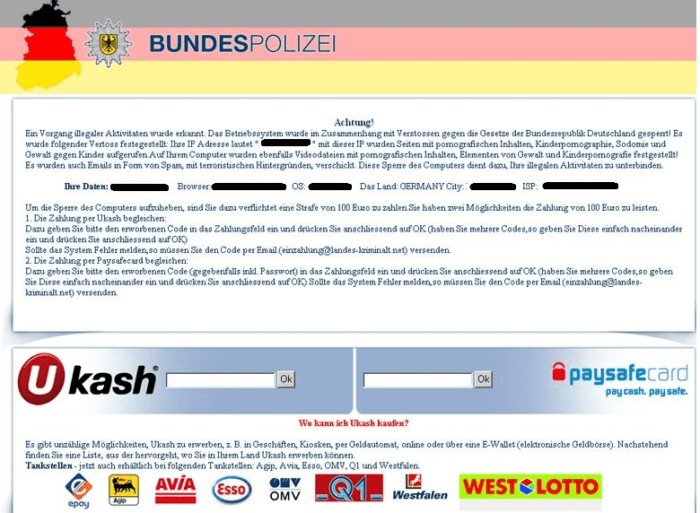

In den folgenden Jahren wurden mehrere ähnliche Angriffe durchgeführt, aber die Technologie blieb relativ rudimentär. Die meisten Ransomware-Varianten verwendeten Methoden, die relativ einfach zu umgehen waren. Sie sperrten im Wesentlichen den Bildschirm des Benutzers und gaben vor, eine Strafverfolgungsbehörde zu sein, die eine Geldstrafe für erfundene Straftaten verhängt hat.

Ein Beispiel ist der so genannte BKA-Trojaner:

Wichtig ist, dass diese Meldung nicht tatsächlich vom Bundeskriminalamt oder einer anderen Behörde kommt. Es handelt sich um eine Betrugsmasche, die darauf abzielt, unerfahrene Nutzer einzuschüchtern und Geld zu erpressen.

Die erste technische Revolution der Ransomware (2013-2016)

Zu den wichtigsten Fortschritten in der Ransomware-Technologie zählt die Entwicklung von CryptoLocker im Jahr 2013. Diese Ransomware nutzte fortschrittliche Verschlüsselungsmethoden und die Infrastruktur des Gameover-Botnets ZeuS, um Dateien auf infizierten Computern zu verschlüsseln und Lösegeld in Form von Bitcoins zu fordern. Der durch CryptoLocker verursachte Schaden war beträchtlich. Es wird geschätzt, dass die Ransomware Einnahmen in Höhe von bis zu 27 Millionen US-Dollar erzielte, bevor sie durch Operation Tovar, eine multinationale Anstrengung zur Störung des ZeuS Gameover-Botnets, neutralisiert wurde.

2014 markierte einen weiteren Wendepunkt in der Entwicklung von Ransomware: die Verbreitung von Angriffen auf mobile Geräte. SimpleLocker und Svpeng waren die beiden Hauptakteure dieser Entwicklung. Gemeinsam demonstrierten SimpleLocker und Svpeng, wie vielseitig und anpassungsfähig Ransomware sein kann. Mit der unaufhaltsamen Zunahme der Nutzung mobiler Geräte wurde klar, dass keine Plattform vor dieser Bedrohung sicher ist. Die Lektion für die Zukunft war klar: Ransomware ist ein sich ständig weiterentwickelndes Problem, und die Notwendigkeit, wirksame Abwehrmechanismen zu entwickeln, ist dringender denn je.

2016 tauchte eine neue Ransomware auf, Petya. Während die meisten Ransomware-Arten darauf abzielten, einzelne Dateien zu verschlüsseln, ging Petya einen Schritt weiter und verschlüsselte den Master Boot Record (MBR) des infizierten Systems. Der MBR ist ein wichtiger Teil eines Computersystems, der Informationen darüber enthält, wie Betriebssysteme auf der Festplatte gestartet werden. Durch die Verschlüsselung des MBR verhinderte Petya, dass das System überhaupt gestartet werden konnte. Stattdessen wurde beim Einschalten des Computers eine Lösegeldforderung angezeigt.

Petya wurde ursprünglich über gefälschte E-Mails verbreitet, die vorgaben, von einem Stellenbewerber zu stammen und einen Lebenslauf zum Herunterladen anboten. Sobald die Benutzer die angehängte Datei öffneten, begann Petya, das System zu verschlüsseln.

Staatlich unterstützte Angriffe mit globaler Reichweite: Die politisierte Ransomware-Landschaft (2017-2018)

Während Ransomware ursprünglich hauptsächlich von einzelnen Cyberkriminellen und Banden der organisierten Kriminalität eingesetzt wurde, haben die Jahre 2017 und 2018 gezeigt, dass auch Staaten bereit sind, sich diese Technologie zunutze zu machen. Zwei der bekanntesten Beispiele für staatlich unterstützte Ransomware-Angriffe aus dieser Zeit sind WannaCry und NotPetya.

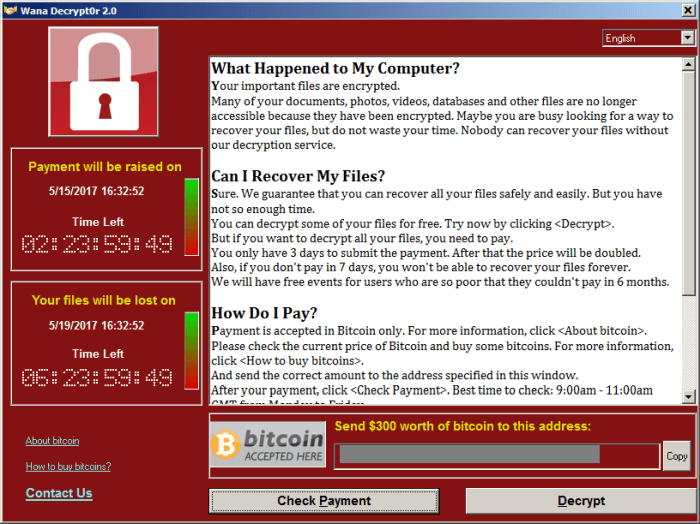

WannaCry

WannaCry war eine Ransomware, die sich im Mai 2017 schnell weltweit verbreitete und insbesondere auf Gesundheitseinrichtungen abzielte. Sie nutzte eine Sicherheitslücke im SMB-Protokoll von Microsoft aus, die durch einen Exploit namens EternalBlue ausgenutzt wurde, der von der Hackergruppe The Shadow Brokers veröffentlicht und zuvor von der US-amerikanischen National Security Agency (NSA) entwickelt worden war.

Obwohl es nie eine offizielle Bestätigung gab, wurde WannaCry von einem Großteil der Cybersicherheitsgemeinschaft und mehreren nationalen Sicherheitsorganisationen, darunter die NSA und das britische National Cyber Security Centre, der nordkoreanischen Regierung zugeschrieben.

Da auch Virenscanner die schnelle Verbreitung der Ransomware nicht wirksam verhindern konnten, waren innerhalb kürzester Zeit Hunderttausende von Computern in mehr als 150 Ländern betroffen, darunter auch kritische Infrastrukturen wie Gesundheitssysteme, Verkehrsbetriebe und Telekommunikationsnetze.

Die globale Ausbreitung von WannaCry wurde unerwartet gestoppt, als ein Sicherheitsforscher, bekannt unter dem Pseudonym MalwareTech, einen sogenannten „Kill Switch“ in der Software entdeckte und aktivierte. Dieser Kill Switch war eine Domäne, die von der Malware kontaktiert wurde; sobald die Domäne registriert war, hörte die Malware auf, sich weiter zu verbreiten.

Dennoch hatte der Angriff erhebliche Auswirkungen und verursachte Schäden in Millionenhöhe. WannaCry war ein Weckruf für die Welt über die potenziellen Gefahren von Ransomware und die Bedeutung der Cybersicherheit, insbesondere in Bezug auf das Patchen und Aktualisieren von Software, um bekannte Sicherheitslücken zu schließen.

NotPetya

Im Juni 2017, nur einen Monat nach WannaCry, verbreitete sich ein weiterer groß angelegter Ransomware-Angriff. Dieser als NotPetya bekannte Angriff wies ähnliche Merkmale wie der ursprüngliche Petya-Angriff auf, war jedoch weitaus zerstörerischer und weitreichender. Obwohl er als Ransomware getarnt war, handelte es sich bei NotPetya in Wirklichkeit um eine Wiper-Malware, die darauf abzielte, Daten zu zerstören, anstatt sie zu verschlüsseln, um Lösegeld zu erpressen.

NotPetya richtete weltweit erheblichen Schaden an, insbesondere in der Ukraine, wo er zuerst auftrat und besonders weit verbreitet war. Aufgrund des spezifischen Ziels und der Komplexität der Malware wurde NotPetya weitgehend der russischen Regierung zugeschrieben, die diese Behauptung jedoch stets zurückgewiesen hat.

Big Game Hunting: Ransomware trifft große Unternehmen und Organisationen (2019-2021)

Der Begriff „Big Game Hunting“ bezieht sich auf eine Taktik, die Ransomware-Akteure seit etwa 2019 verstärkt anwenden. Anstatt sich auf einzelne Nutzer oder kleine Unternehmen zu konzentrieren, zielen diese Ransomware-Akteure auf große Unternehmen, Behörden und Organisationen mit beträchtlichen finanziellen Mitteln und Ressourcen ab, von denen sie höhere Lösegeldzahlungen erwarten können.

Big Game Hunting ist durch gezielte, sorgfältig geplante Angriffe gekennzeichnet, die oft Wochen oder Monate der Vorbereitung erfordern. Cyberkriminelle dringen in Netzwerke ein, verschaffen sich Administratorrechte, lernen das Netzwerk und seine Schwachstellen kennen und setzen schließlich ihre Ransomware ein, um maximalen Schaden anzurichten und den Druck zur Zahlung des Lösegelds zu erhöhen.

Zwei prominente Beispiele für Ransomware-Gangs, die Big Game Hunting einsetzen, sind die Gruppen hinter Ryuk und REvil. Ryuk wurde für Angriffe auf Krankenhäuser und öffentliche Einrichtungen bekannt, während REvil für Angriffe auf bekannte Unternehmen wie JBS und Kaseya bekannt ist.

Zwischen 2019 und 2021 hat sich Big Game Hunting zu einer der dominierenden Taktiken in der Ransomware-Landschaft entwickelt. Sie hat zu einigen der verheerendsten Ransomware-Angriffe der Geschichte geführt und Unternehmen und Regierungen weltweit Milliarden Dollar gekostet. Darüber hinaus hat sie die öffentliche und politische Aufmerksamkeit auf das Problem der Ransomware gelenkt und zu Forderungen nach strengeren Vorschriften und verbesserten Cybersicherheitsmaßnahmen geführt.

Die Taktik der doppelten Erpressung, die ab 2019 an Bedeutung gewann, erhöhte die Hebelwirkung der Cyberkriminellen bei Ransomware-Angriffen. Dabei kombinieren die Angreifer das traditionelle Ransomware-Modell – Verschlüsselung der Daten des Opfers und Lösegeldforderung für den Entschlüsselungsschlüssel – mit einem zusätzlichen Druckmittel: dem Diebstahl und der Drohung, sensible Daten zu veröffentlichen.

Aufkommen von Ransomware-as-a-Service-Plattformen (RaaS): Die Demokratisierung der Cyberkriminalität (2021-2023)

In den Jahren 2021 und 2022 kam es zu einer deutlichen Zunahme der Verbreitung und Nutzung von Ransomware-as-a-Service (RaaS)-Plattformen. RaaS ist ein Geschäftsmodell, bei dem die Entwickler von Ransomware ihre Infrastruktur und Tools an andere Cyberkriminelle vermieten oder verkaufen, damit diese ihre eigenen Ransomware-Angriffe durchführen können. Diese Entwicklung hat die Reichweite und die Auswirkungen von Ransomware erheblich vergrößert.

RaaS-Plattformen haben die Einstiegshürde in die Ransomware-Kriminalität deutlich gesenkt. Vor der Einführung von RaaS mussten potenzielle Ransomware-Akteure über ein hohes Maß an technischen Fähigkeiten verfügen, um ihre eigenen Ransomware-Varianten zu erstellen und zu verbreiten. Mit RaaS können jedoch auch technisch weniger versierte Kriminelle Ransomware-Angriffe durchführen.

Zu den bekanntesten RaaS-Plattformen gehören REvil, GandCrab und DarkSide. Diese Plattformen verfolgen in der Regel ein Affiliate-Modell, bei dem die Ransomware-Entwickler einen Prozentsatz des von den Affiliates eingenommenen Lösegelds erhalten.

Das Aufkommen von RaaS hat zur Verbreitung und Diversifizierung von Ransomware beigetragen. Es hat auch dazu geführt, dass Ransomware-Angriffe schwieriger zu verhindern und zu bekämpfen sind, da die Quellen der Angriffe oft schwer zu identifizieren sind. Gleichzeitig hat es die Notwendigkeit unterstrichen, die Cybersicherheit auf allen Ebenen zu verbessern, um den ständig wechselnden und sich weiterentwickelnden Bedrohungen durch Ransomware zu begegnen.

Die Zukunft von Ransomware: Neue Herausforderungen und Tendenzen

Da wir in eine immer stärker vernetzte Welt eintreten, ist zu erwarten, dass die Bedrohung durch Ransomware weiterhin ein wichtiges Thema bleiben wird. Die Zukunft von Ransomware lässt sich anhand aktueller Trends und Muster in der Cyberkriminalität vorhersagen.

Gezielte Angriffe

Es ist wahrscheinlich, dass es in Zukunft vermehrt zu gezielten Ransomware-Angriffen kommen wird, insbesondere auf kritische Infrastrukturen und Organisationen mit beträchtlichen Ressourcen. Solche Angriffe könnten erhebliche Auswirkungen auf Gesellschaft und Wirtschaft haben und erfordern daher eine hohe Priorität bei den Abwehrmaßnahmen.

RaaS und Malware-as-a-Service

Die zunehmende Beliebtheit von Ransomware-as-a-Service-Plattformen (RaaS) und das aufkommende Konzept von Malware-as-a-Service (MaaS) deuten darauf hin, dass Ransomware in Zukunft immer leichter zugänglich und einsetzbar sein wird. Dies könnte dazu führen, dass mehr Einzelpersonen und Gruppen in die Cyberkriminalität einsteigen, was die Anzahl und Vielfalt der Ransomware-Angriffe erhöhen könnte.

Doppelte und dreifache Erpressung

Der Trend zur doppelten Erpressung (Datenverschlüsselung und Datendiebstahl) dürfte anhalten und sich möglicherweise noch verstärken. Einige Sicherheitsexperten warnen bereits vor dem Potenzial einer „dreifachen Erpressung“, bei der Angreifer nicht nur Daten verschlüsseln und stehlen, sondern zusätzliche Bedrohungen wie DDoS-Attacken einsetzen, um den Druck auf die Opfer zu erhöhen.

Ransomware und IoT-Geräte

Mit dem Internet der Dinge (Internet of Things, IoT) werden immer mehr Geräte vernetzt, wodurch neue Angriffsvektoren für Ransomware entstehen. Es ist möglich, dass wir in Zukunft mehr Ransomware-Angriffe auf IoT-Geräte sehen werden, von Smart Homes bis hin zu industriellen Steuerungssystemen.

Staatlich unterstützte Angriffe

Angesichts der zunehmenden Digitalisierung und Vernetzung der Gesellschaft könnten staatlich unterstützte oder gesponserte Ransomware-Angriffe zu einem wichtigen Instrument der Cyberkriegsführung und des geopolitischen Spiels werden.